© Frank Ziemann – Update: 02.09.2009

| Hoax-Info | Hoax-Liste | Weblog | Extra-Blätter | Sicherheits-Updates | E-Mail Hilfe | Presse |

|---|

NetBus erkennen und entfernen

NetBus besteht aus zwei Teilprogrammen: dem Server und dem Client. Der Server wird auf dem Rechner installiert (eingeschleust), der ferngesteuert werden soll. Der Client ist dann die Fernbedienung, die auf dem Rechner des Angreifers läuft. Im folgenden geht es um den Server, denn dieser muß ja ggf. gefunden und entfernt werden.

Hier wird zunächst die (engl.) Original-Info des NetBus-Autors wiedergegeben, eine Übersetzung ins Deutsche ist ebenfalls vorhanden. Diese ist allerdings nur z.T. eine reine Übersetzung, vielmehr diente der engl. Text als Vorlage.

- NetBus 1.53 (engl.) (deutsch)

- NetBus 1.60 (engl.) (deutsch)

- NetBus 1.70 (deutsch)

- NetBus 2.0 Pro (deutsch)

NetBus 1.5x removal

Find out the name of the NetBus-server (which is most often SysEdit.exe). Go to the tasklist and kill any suspicous process. After each kill, try connecting to port 12345 (telnet localhost 12345), and the moment you can't do that anymore you have found the NetBus-server.

Most often the NetBus-server starts every time your system (Windows) starts. Of course you can just delete the NetBus-server from your HD, but then you will get a irritating Windows-message at startup telling you that the program not could be started.

So, before deleting NetBus-server from your HD you either delete the registry-key

\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run[Name of NetBus-server]or just run "NetBus_server_name /remove" which will do the same thing. Finally, restart the computer.

The NetBus-server also consists of the KeyHook.dll file, which you probably find in the same directory (the DLL isn't able to do anything on its own). If you don't find it, someone has forgetten that it's necessary for some of the features to work properly (for example the Listen-function).

NetBus 1.6 removal

Find out the name of the NetBus-server (which is most often Patch.exe). Run RegEdit.exe and lookup the registry-key

\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run.From that key you should be able to sort out the NetBus server program (again, most often Patch) from others.

When you've found the suspicous entry, do a file-search for "[Name of the NetBus-server].exe" on your system. Finally run "[Name of NetBus-server].exe /remove". If you've run the NetBus server you should see that it just starts and ends quickly without any user-interaction. That's just fine.

An easier approach, could be to use the NetBus-client (NetBus.exe) yourself, connect to localhost, choose "Server admin" and click on the "Remove server" button.

NetBus 1.5x entfernen

Finden Sie zunächst den Dateinamen des NetBus-Servers heraus (meistens SYSEDIT.EXE, kann aber beliebig geändert worden sein).

Beenden Sie dazu alle laufenden Programme, starten Sie den Taskmanager und beenden Sie nacheinander alle verdächtigen Prozesse.

Nach jedem einzelnen beendeten Prozess versuchen Sie, mit Telnet Ihren eigenen Rechner auf dem Port 12345 zu erreichen:

C:\>telnet localhost 12345.

Wenn es nicht mehr gelingt, haben Sie NetBus gerade gefunden und deaktiviert.

Meist wird der NetBus-Server bei jedem Windows-Start mitgestartet. Wenn Sie also nun einfach die eben gefundene Datei löschen, werden Sie wahrscheinlich bei nächsten Neustart eine Fehlermeldung erhalten, die besagt, daß ein Programm nicht gefunden wurde, das hätte gestartet werden sollen.

Bevor Sie also einfach die Datei löschen, entfernen Sie zunächst den entsprechenden Eintrag in der Windows-Registrier-Datenbank (Registry). Dazu gibt es zwei Möglichkeiten:

- Starten Sie RegEdit (Start/Ausführen..->regedit) und suchen Sie folgenden Schlüssel: \HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\[NetBus-Dateiname]

- oder: Rufen Sie das betreffende Programm mit dem Parameter /remove auf, z.B.:

C:\>sysedit.exe /remove

Beides erfüllt denselben Zweck. Starten Sie nun noch den Rechner neu.

NetBus besteht darüberhinaus noch aus der Datei keyhook.dll, die für verschiedene Funktionen benötigt wird. Diese DLL alleine kann zwar keinen Schaden mehr anrichten, Sie sollten Sie dennoch entfernen. Sie sollte sich in dem gleichen Verzeichnis wie der NetBus-Server befinden. Falls nicht, hat wohl jemand vergessen, sie dort zu plazieren.

Sie können den NetBus-Server evtl. auch an Hand seines Datei-Icons erkennen:

![]()

SysEdit.exe

NetBus 1.53 ist auch in einem 'Spiel' namens Whackamole enthalten (der Dateiname des NetBus-Servers ist hier explore.exe).

NetBus 1.6 entfernen

Wie NetBus 1.5x (s.o.), mit folgenden Abweichungen:

Der standardmäßige Name des NetBus-Servers ist PATCH.EXE. Die Datei keyhook.dll wird vom NetBus-Server beim ersten

Aufruf automatisch ausgepackt und im passenden Verzeichnis abgelegt.

Sie können auch den NetBus-Client (netbus.exe) verwenden, um den NetBus-Server zu deaktivieren:

Rufen Sie dazu den Client auf, wählen Sie [Server admin] und klicken Sie dann auf [Remove server].

Vergleichen Sie dazu den ScreenShot:

Das neue Icon:

![]()

Patch.exe

1. Das Passwort wird in der Registry im Klartext gespeichert:

HKEY_CURRENT_USER\Patch\Settings\ServerPwd

2. Der NetBus-Client sendet bei der Kommunikation mit dem NetBus-Server eine Zeichenkette nach dem Schema 'Password;0;my_password'; wird stattdessen 'Password;1;my_password' verwendet, ist der Zugang zum NetBus-Server mit jeden beliebigen Passwort möglich.

NetBus 1.7 entfernen

Wie NetBus 1.6, allerdings kann die Port-Adresse jetzt durch den Angreifer frei eingestellt werden.

Daher ist der obige Test auf Port 12345 nicht mehr hinreichend, falls er negativ ausfällt! Prüfen Sie

also die Registry auf o.g. Einträge.

Eine weitere Neuheit in v1.7 ist der enthaltene Port-Scanner. Damit kann der NetBus-Server gefunden werden, auch wenn er nicht am Standard-Port 12345 lauscht.

Die neuen Icons:

Patch.exe |

KeyHook.dll |

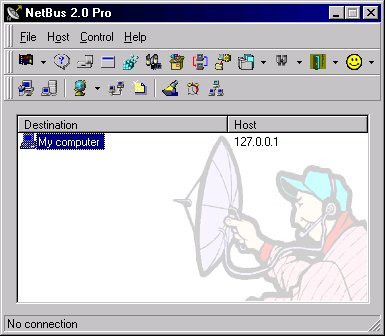

NetBus 2.0 Pro

NetBus 2.0 Pro ist jetzt Shareware, die 'offiziell' nur nach Registrierung erhältlich ist.

Es kursieren aber bereits Crack-Patches (wie für nahezu jedes Programm), die eine uneingeschränkte

Funktionalität ermöglichen.

Es gibt neue 'Features' wie Datenkompression, WebCam-Capturing, Chat, Registry-Manager,

Tarnkappe, Ausführen von Programmen, Plug-In-Schnittstelle usw. sowie eine neue Oberfläche:

Entdecken und Entfernen wird wieder etwas schwieriger, aber über die Registryeinträge möglich sein.

Hier steht der Pfad mit Dateinamen des NetBus-Servers, der beim Windows-Start geladen wird:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices: 'NetBus Server Pro'

Der Standardname ist NbSvr.exe, kann aber verändert werden.

Die Konfiguration wird gespeichert in

HKEY_CURRENT_USER\NetBus Server

Der Standard-Port ist jetzt 20034, er kann aber ebenfalls verändert werden. Er findet sich in

HKEY_CURRENT_USER\NetBus Server\General\TCPPort

Um festzustellen, ob Ihr Rechner an diesem Port 'lauscht', führen Sie am DOS-Prompt (Eingabeaufforderung)

folgenden Befehl aus:

C:\>netstat -an | find "LISTEN"

Die Kommunikation zwischen NetBus-Client und -Server ist primitiv verschlüsselt, und

folgt diesem Schema:

Jedes TCP/IP-Paket beginnt mit 'BN', gefolgt von 8 Bytes:

- 2 Bytes geben die Länge des Pakets an

- 2 Bytes, entweder 0x02 oder 0x00, geben die NetBus-Version an

- 2 Zufallsbytes folgen (wohl zur Verwirrung)

- 2 Bytes für einen Befehlscode

Das neue Icon: ![]()

zurück zur Antivirus-Seite